Tartalomjegyzék:

- Kellékek

- 1. lépés: Kezdeti RPi beállítás

- 2. lépés: Hálózatépítés

- 3. lépés: Egy másik felhasználó

- 4. lépés: Syctl fájl

- 5. lépés: DHCP és DNS (1. rész)

- 6. lépés: DHCP és DNS (2. rész)

- 7. lépés: DHCP és DNS (3. rész)

- 8. lépés: A tűzfal

- 9. lépés: Rendszernapló

- 10. lépés: Behatolás észlelése a Snort segítségével

- 11. lépés: Élvezze

- 12. lépés: Változásnapló

- Szerző John Day day@howwhatproduce.com.

- Public 2024-01-30 09:41.

- Utoljára módosítva 2025-01-23 14:47.

A most megjelent új Raspbery Pi 4 (RPi4) mellett úgy döntöttem, hogy otthoni tűzfalat készítek magamnak. Miután az interneten botorkáltam, találtam egy remek cikket a témában Guillaume Kaddouch-tól (https://networkfilter.blogspot.com/2012/08/building-your-piwall-gateway-firewall.html). A cikk elképesztő, és mielőtt továbblép, el kell olvasnia-megkönnyíti az itt leírt folyamatot. A helyzet az, hogy ez a cikk 2012 -ben íródott, és az ArchLinux disztribúción alapul. Semmi az ArchLinux ellen, de ezt a gyakoribb Raspbian build segítségével akartam elkészíteni. Az RPi4 képes kezelni a feldolgozási követelményeket. Szóval, köszönöm, Guillaume, az inspirációt !! Ez az utasítás Guillaume (rövidítve "GK") eredeti bejegyzésére hivatkozik, valószínűleg mindkét oldalt meg szeretné nyitni a böngészőben.

Pár fontos dolog a tűzfalommal kapcsolatban:

- A beépített Ethernet csatlakozó (eth0) a LAN-ra megy

- Az internetszolgáltató útválasztója a TRENDnet adapteren van (eth1)

- Aktívan letiltottam a vezeték nélküli adaptert (wlan0)

- Ez nem garantálja, hogy 100% -ig ott lesz … remélhetőleg legalább 99%:), ezért kérjük, adjon visszajelzést/megjegyzést

- Ez az első tanítható. Elnézést mindenért, ami nem felel meg a megfelelő utasításoknak.

Na, akkor szórakozzunk egy kicsit…

Kellékek

-

Raspberry Pi 4

- Én a 4 GB -os verziót használtam, bátran próbálj ki egy másik verziót

- Eset (tetszik a FLIRC, de ez a te hívásod)

- Adapter

- MicroSD kártya, 32 GB vagy nagyobb (64 GB -os kártyát használtam)

- TRENDnet USB3.0 Gigabit Ethernet Dongle (TU3-ETG)

- Pár RJ45 hálózati kábel

- USB billentyűzet és egér

- Micro-HDMI-HDMI kábel (amely HDMI-monitorhoz van csatlakoztatva)

A billentyűzet, a videó és az egér eltávolítható, ha képes az SSH és a VNC üzembe helyezésére.

1. lépés: Kezdeti RPi beállítás

Első lépésként az RPi4 -et új rendszerként kell üzembe helyezni. Töltse le és telepítse a Raspbian teljes terjesztését (Raspbian Buster asztali és ajánlott szoftverrel). Párszor újra kell indítania, hogy kibővülhessen és kihasználhassa a teljes MicroSD kártyát.

Amikor elindul, válaszolnia kell a helységgel, a hálózattal, a billentyűzettel és az egérrel kapcsolatos kérdésekre. Csatlakozzon egy hálózathoz, és hagyja, hogy frissüljön.

Győződjön meg arról is, hogy minden megfelelően frissült, és szerezzen be néhány segédprogramot, amelyek segíthetnek a későbbi hibakeresésben:

$ sudo apt-get frissítés

$ sudo apt-get dist-upgrade $ sudo apt-get install htop $ sudo apt-get install tcpdump

NEM telepítettem a vim -et, és a GK 8. lépésének egyikét sem (a vim konfigurálása). Csak a vi szerkesztőt használtam, mivel a legtöbb ilyen funkcióval rendelkezik. Ez időt és erőfeszítést is megtakarított.

Ha ez kész, állítsuk be az RPi4-et úgy, hogy a monitort forró módon csatlakoztathassuk. Az volt a célom, hogy fejetlenül működjön, de ha monitort kell csatlakoztatnom, akkor felismerik.

$ sudo vi /boot/config.txt

Ebben a fájlban:

megjegyzés megszüntetése (távolítsa el az elülső #szimbólumot): hdmi_force_hotplug = 1

megjegyzés: hdmi_drive = 2

opcionálisan adja hozzá: enable_hdmi_sound

2. lépés: Hálózatépítés

Ha követi a GK webhelyét, akkor ez a 3. lépés. Ne feledje azonban, hogy nem követtem sok első lépését pontos sorrendben.

Amikor először elkezdtem ezt, az RPi -t közvetlenül az ISP útválasztómhoz kötöttem ("a meglévő hálózatom mellett"). Ez lehetővé tette, hogy játszhassak a konfigurációval anélkül, hogy befolyásolnám a hálózatot. Csatlakoztassa az RPi4 beépített RJ45-öt az útválasztóhoz (vagy vezeték nélkülihez, ha szeretné). A Raspbian esetében ennek legegyszerűbb módja a GUI használata. Az asztalon kattintson a Raspberry Icon> Preferences> Raspberry Pi Configuration lehetőségre. Feltétlenül engedélyezze az SSH -t és a VNC -t. Ez telepíti a Real-VNC szerver klienst. Azt tapasztaltam, hogy ha megpróbál csatlakozni a Tight VNC klienshez, az rohamokat fog dobni, és további konfigurációt igényel. Tehát ezen a ponton telepítse a Real-VNC klienst az elsődleges asztali számítógépére/laptopjára (ne az RPi4-re).

Az SSH nem fog működni (GK 7. lépése). Módosítanunk kell néhány konfigurációt. Először módosítsuk az ssh konfigurációs fájlt. Íme az általam végrehajtott módosítások. Ne feledje, hogy itt nem tanulmányoztam minden változás hatását. Azt tettem, amit a GK webhelye javasolt. Ezen változtatások némelyikére NEM lehet szükség.

$ sudo vi/etc/ssh/sshd_config

Ebben a fájlban szüntesse meg a megjegyzéseket a következő sorokkal:

HostKey/etc/ssh/ssh_host_rsa_keyHostKey/etc/ssh/ssh_host_ecdsa_keySyslogFacility AUTHLogLevel INFOStrictModes yesPubkeyAuthentication yesHostBasedAuthentication nem

Rhosts figyelmen kívül hagyása igen

PrintMotd noPrintLastLog yesTCPKeepAlive igen

És adja hozzá a következő sorokat:

2. protokoll Használat PrivilegeSeparation yesKeyRegenerationInterval 3600ServerKeyBits 768RSAAhitelesítés igenRhostsRSAAauthentication no

És módosítsa a következő sorokat:

Port 15507LoginGraceTime 60PermitRootLogin no

Gyorsan beszéljünk az első módosításról … port 15507. Az SSH általában a 22. porton fut. A GK áthelyezte az 15507-esre-nem tudom miért. Akárhogy is módosítja, akár nem … Ha úgy dönt, hogy módosítja, akkor hozzá kell adnia a "-p 15507" kódot minden olyan SSH parancshoz, amelyhez csatlakozni próbál. Ha úgy dönt, hogy kihagyja, figyelje a többi olyan helyet, ahol az 15507 szerepel az utasításokban, és figyelmen kívül hagyja azokat, különösen a tűzfal szabályait!

Végül ehhez a lépéshez szerezzük be az RPi4 IP -címét, hogy tudjuk, mihez kell csatlakozni:

$ ipconfig -a

Keresse meg az aktív hálózati kapcsolatot (valószínűleg az eth0 -n vagy a wlan0 -n), és írja le azt az IP -címet. Most már mindent megtalál, amire szüksége van ahhoz, hogy távolról csatlakozzon az RPi4 -hez. Induljunk újra, mielőtt folytatnánk:

$ sudo újraindítás

3. lépés: Egy másik felhasználó

A legjobb, ha nem használja az alapértelmezett RPi felhasználónevet (pi), és mindenképpen meg kell változtatnia a jelszót. A biztonság kedvéért adjunk hozzá egy másik felhasználói fiókot, amellyel távolról csatlakozhatunk, és folytathatjuk (GK 6. lépése). Visszatérve az RPi -hez, adjunk hozzá egy új felhasználót, és állítsuk be az SSH jogosultságait, és adjuk ki a sudo parancsot:

$ sudo useradd -m -g users -G sudo, netdev -s /bin /bash [USERNAME]

$ sudo passwd [USERNAME]

Nyugodtan jelentkezzen ki, vagy indítsa újra, és használja az újonnan létrehozott fiókot.

4. lépés: Syctl fájl

A következő lépés az /etc/sysctl.conf fájl módosítása (GK 9. lépése). Ez a fájl néhány kernelbeállítás módosítására szolgál. Pontosan azt fogjuk tenni, amit GK mond. Íme egy egyszerűsített lépéskészlet.

$ sudo vi /etc/sysctl.conf

Ebben a fájlban szüntesse meg a megjegyzéseket a következő sorokkal:

net.ipv4.conf.default.rp_filter = 1net.ipv4.conf.all.rp_filter = 1net.ipv4.tcp_syncookies = 1

net.ipv4.ip_forward = 1

net.ipv4.conf.all.accept_redirects = 0net.ipv4.conf.all.send_redirects = 0net.ipv4.conf.all.accept_source_route = 0net.ipv4.conf.all.log_martians = 1

És adja hozzá a következő sorokat:

net.ipv4.icmp_echo_ignore_broadcasts = 1net.ipv4.icmp_ignore_bogus_error_responses = 1net.ipv4.conf.eth0.accept_redirects = 0vm.min_free_kbytes = 8192

Indítsa újra a szolgáltatást ezekkel az új beállításokkal, és indítsa újra:

$ sudo sysctl -p

$ sudo újraindítás

5. lépés: DHCP és DNS (1. rész)

Számomra két fájdalmas része volt ennek a folyamatnak … A DHCP és DNS beállítása, valamint a tűzfal szabályainak beállítása. Nos, itt van az első rész. Ha követi a GK webhelyét, akkor a 10. lépésnél tartunk.

Ehhez szüksége lesz néhány információra az internetszolgáltató útválasztójáról (vagy az aktuális tűzfalról):

- Az útválasztó belső IP -címe

- IP -cím, amelyet az RPi4 útválasztóhoz való illesztőfelületéhez használhat

- Egy névszerver (vagy kettő) IP -címei

- A LAN -kapcsolat interfészneve (pl. Eth0 vagy eth1)

- Az interfész neve az internetszolgáltatóhoz (pl. Amit nem használt a LAN -hoz)

Lehet, hogy módosítania kell az útválasztó beállításait is, hogy az RPi4 statikus IP -címet kapjon (2. pont, fent). Legalábbis én ezt tettem.

Először módosítsuk a dhcpcd.conf fájlt…

$ sudo vi /etc/dhcpcd.conf

Szüntesse meg a megjegyzéseket ezekkel a sorokkal:

permanensoption gyors_vállalkozás domain_név_kiszolgálók, domain_név, domain_search, host_nameoption interface_mtu

Minden hálózati interfészhez be kell állítania a hálózat részleteit. Valahogy így kell kinézniük:

# Statikus az internetszolgáltató interfészéhez

interfész eth1 static ip_address = 192.168.1.static routers = 192.168.1.254 static domain_name_servers = 8.8.8.8 8.8.4.4 metric 100 # Static for the LAN to interface interfész eth0 static ip_address = 10.210.212.static router = 10.210.212.1 static domain_name_servers = 8.8.8.8 8.8.4.4 #interface wlan0 #static ip_address = 10.210.212. #static routers = 10.210.212.1 #static domain_name_servers = 8.8.8.8 #Kommentelje ezt a szakaszt, ha kényszeríteni akar egy IP -címet egy eszközre. A „gazda” utáni név a rendszer számára értelmetlen. Adja meg az eszköz MAC -címét, valamint a kívánt #IP -címet. Győződjön meg arról, hogy kívül esik a dhcp tartományon. Szükség szerint ismételje meg. # gazda [BÁRMI] { # hardveres ethernet xx: xx: xx: xx: xx: xx; # fix cím 10.210.212.250; #}

Ügyeljen arra, hogy olyan számokat használjon, amelyek jól működnek. A fenti IP -k a hálózatomra vonatkoznak, kivéve a Google névszervereit. Figyelje meg, hogy az internetszolgáltató metrikáját is 100 -ra állítottam, hogy ezt a hálózati forgalom alapértelmezett első próbálkozásaként kényszerítse ki. Kifejezetten nem csináltam semmit a vezeték nélküli adapterrel (wlan0). Szándékomban áll kikapcsolni ezt a felületet, szóval érthető volt számomra.

Továbbá, ha erőltetni kíván egy IP -címet egy eszközre (például NAS -ra), használja ezt az alsó részt. Adjon a házigazdának egy számotokra fontos nevet, de tudja, hogy soha senki nem használja. Ne felejtsd el a pontosvesszőket.

6. lépés: DHCP és DNS (2. rész)

A következő lépés a dnsmasq.conf fájl módosítása …

$ sudo vi /etc/dnsmasq.conf

Néhány sort meg kell szüntetnünk, és néhány sort szerkesztenünk kell. Ezenkívül másolnia kell néhány beállítást a dhcpcd.conf fájlból. Két másik kérdés, amire válaszolnia kell magának:

Szüksége van a belső LAN -ra (pl. Eth0) DHCP -re és DNS -re? Milyen DHCP -tartományt szeretne a LAN -hoz, és mennyi ideig kell tartania az egyes bérleti szerződéseket?

Kezdje néhány sor megjegyzésének megszüntetésével:

hamis-privno-dhcp-interface = wlan0bind-interfacesdhcp-name-match = set: wpad-ignore, wpaddhcp-ignore-names = tag: wpad-ignore

Állítsa be a névszervert. Keresse meg a "server =" kezdő sort, és tegye a következőt: "server = 8.8.8.8".

Állítsa be a DHCP tartományt. Ennek sok módja van. Úgy döntöttem, hogy megadom a két végpont IP -t, a maszkot és a lízing időtartamát. Tartományom 10.210.212.20-10.210.212.240 volt, 255.255.255.0 nettó maszkkal és 12 órás bérleti idővel. Azt javaslom, hogy hagyjon néhány IP -t a tartomány felső és alsó részén arra az esetre, ha valaha statikus IP -t kell adnia.

Állítsa be azt a felületet, amely a DNS -t és a DHCP -t (a LAN -t) kapja, az 'interface =' sor módosításával valahogy "interface = eth0" -ra. Vegye figyelembe, hogy kifejezetten azt mondtam, hogy NE rendeljen DHCP IP -címet a vezeték nélküli hálózathoz. Ismét szándékomban áll kikapcsolni ezt a felületet, szóval érthető volt számomra.

7. lépés: DHCP és DNS (3. rész)

Eltérés a GK utasításaitól az utolsó lépéshez…

Amikor ezen a ponton újraindítottam az RPi -t, a dnsmasq folyamat nem volt aktív. Kicsit bökdösve megállapítottam, hogy az eth0 és eth1 hálózati interfészeim nem voltak aktívak a dnsmasq elindítása előtt, így a dnsmasq meghiúsul az induláskor. Csatlakoztatnom kellene egy billentyűzetet és egeret az RPi -hez, és kézzel újra kell indítanom a dnsmasq -t. Ez fejetlen beállítás esetén nem ideális. Elolvastam egy csomó bejegyzést, amelyek azt mondták, hogy különböző változtatásokat kell végrehajtani a beállításokon (pl. Letiltani a kötési felületet) és más dolgokon. Egyik sem működött. Végül úgy döntöttem, hogy egyszerűen írok egy shell scriptet, amely 2 percenként fut, és ellenőrzi a dnsmasq állapotát. Ha nem futott, indítsa el. Feltételezem, hogy ez a helyzet nem egyedülálló számomra. Tehát a következőket kell tennie:

Készítse el a következő kódot az RPi -n „dns_masq_keepalive.sh” nevű fájlba.

#!/bin/bash

# Fájl: dns_masq_keepalive.sh # 2019. augusztus A szolgáltatás magától leáll, ha # a dhcpcd.conf fájlban említett összes interfész nincs fent, mielőtt elindul. Ez megoldja a problémát. # Ez a következő sor visszaadja az összes aktív feladatot a „dnsmasq” szóval. Tehát ne tegye bele a „dnsmasq” kifejezést a # fájl nevébe, különben minden alkalommal visszaadja, és soha nem lesz újraindítás. dns_running = $ (ps -e | grep dnsmasq) echo $ dns_running if [-z "$ dns_running"], akkor #echo Nincs DNSMasq sudo /etc/init.d/dnsmasq restart #else #echo DNSMasq Running fi

Szükség esetén vágja be és illessze be. Bármit is tesz, ne írja be a „dnsmasq” nevet. A szkript megkeresi a „dnsmasq” szót, és ha a szkript tartalmazza a nevét, akkor feltételezi, hogy a szolgáltatás fut. Továbbá nevezze át a fájlt úgy, hogy az '.sh' végű legyen. Az intructables nem engedte, hogy ".sh" fájlt töltsek fel-ami jó. A többi utasítás feltételezi, hogy a fájl létezik: /etc/dns_masq_keepalive.sh.

Másodszor, állítsa be a fájl jogosultságait a végrehajtáshoz:

$ sudo chmod u+x /etc/dns_masq_keepalive.sh

Most a crontab rendszert használjuk, hogy a programot minden nap 2 percenként futtassuk. A crontab indítása:

$ sudo crontab -e

Fel kell kérnie a szerkesztést a vi vagy valami más használatával. Bármelyik működni fog. Miután szerkesztette, adja hozzá a következőt a fájl végéhez:

*/2 * * * * sudo /etc/dns_masq_keepalive.sh

Nincs szóköz a „*/2” -ben, de szóközök vannak a csillagok között. Mentés és kilépés. Azt kell mondania, hogy a munka ütemezett, vagy valami hasonló.

8. lépés: A tűzfal

A következő fájdalmas folyamat a tűzfal (GK 11. lépése). A Raspbian a jól ismert iptables rendszert használja. A GK blogja három fájlt tartalmaz, amelyek segítenek az odajutásban … firewall.simple, firewall.advanced és firewall.flows. Minden tiszteletem a GK -nak, de tegye könnyűvé magát, és csak a tűzfalat használja. Egyszerű. Sok időt töltöttem azzal, hogy kitaláljam az iptables rendszerét és szabályait. Örülök, hogy megtettem, de fájdalmas volt. Tehát a mellékelt két fájlt átadom, hogy segítsek… firewall.simple és firewall.clear. Másolja mindkét fájlt a /etc mappába, és módosítsa az engedélyeket, hogy végrehajtható legyen:

$ sudo chmod u+x /etc/firewall.simple

$ sudo chmod u+x /etc/firewall.clear

Mielőtt bármilyen tűzfalszabályt beállít, csatlakoztasson egy asztali számítógépet/laptopot az RPi eth0 portjához, és győződjön meg arról, hogy kap IP -címet és fut -e DNS. Ennek legegyszerűbb módja, ha megpróbál pingelni egy általános webhelyet, majd egy ismert IP -címet. Pingelje az RPi és az ISP routert is. Ha eredményeket kap, akkor minden rendben van, és a most tapasztalt hálózati problémák valószínűleg tűzfalproblémák következményei.

Az első fájl eredetileg a GK tűzfala.simple fájlként indult (köszönöm, ismét GK!). Rengeteg változtatást eszközöltem, hogy ez a rendszer működjön. Lehetővé kell tennie legalább a HTTP, HTTPS, DNS, DHCP, ping, belső SSH, belső VNC és plex használatát. Előfordulhat, hogy a Plex nem rendelkezik minden nyitott porttal minden lehetséges eszköz számára, de van egy csomó bejegyzés a javításhoz. A fájl tetején olyan értékek találhatók, amelyeket módosítani kell a hálózati konfiguráción.

A második fájl, a firewall.clear, a tűzfal szabályainak tesztelésére szolgál. A 'sudo /etc/firewall.clear' futtatásakor az összes tűzfalszabály törlődik, és a rendszernek teljes mértékben csatlakoznia kell az internethez. Tehát, ha nem tudja a hálózati szolgáltatást (például a DNS -t) működtetni a firewall.simple szabályokkal, de a tűzfal futtatása után kezd működni. Világos, tudja, hogy szabályproblémája van. Ez valóban csak kritikus lesz a szabályok tesztelésekor.

Tehát megvannak a tűzfal szabályai, el kell indítanunk, amikor az RPi elindul. Ehhez szerkesztjük az /etc/rc.local fájlt:

$ sudo vi /etc/rc.local

Miután belépett, adja hozzá a fájl végéhez a következőket:

echo „Az iptables szabályok betöltése” /etc/firewall.simple >>/dev/null

Ha úgy dönt, hogy hozzáadja a horkolás behatolásjelző rendszert, akkor újra szerkesztenie kell ezt a fájlt. Most csak mentse el, és indítsa újra.

$ sudo újraindítás

9. lépés: Rendszernapló

Két lépés maradt…

Ez egy egyszerű. Ha még mindig ott van, és követi a GK blogját, akkor ez a 12. lépés. Pontosan azt kell tennie, amit a syslog fájllal kapcsolatban mond. Íme a rövidített lépések:

2 hónapnyi rendszernapló -adat megőrzése…

$ sudo vi /etc/logrotate.conf

Meg kell mondanunk, hogy használja az „egy hetet” mérésként, majd tartson meg belőle 12 -et. Ebben a fájlban a következő két sorra van szüksége. Azt hiszem, meg kell változtatnia a meglévő sorokat.

heti forgás 12

Mentsd el.

10. lépés: Behatolás észlelése a Snort segítségével

A GK utolsó beállítása a horkoló rendszer. Ezt is ajánlom. Követheti a szabályait, és nem fogom mindegyiket ide másolni, néhány apró módosítással. Az utasításai az ArchLinux disztribúcióra vonatkoznak. Íme néhány módosítás az itt használt Raspbian disztribúcióhoz. A többi utasítás jól működik.

Először is, ne használja a sudo pacman -S snort parancsot a snort letöltéséhez és telepítéséhez. Csináld a következőt:

$ sudo apt-get install snort

Másodszor, nem ellenőrizheti a horkolást a sudo snort -version segítségével. Ellenőrizze a telepítést a következővel:

$ sudo snort -V

Végül, hogy az indításkor fusson, ne módosítsa az rc.conf fájlt, szerkessze az rc.local fájlt (újra)…

$ sudo vi /etc/rc.local

Adja hozzá a következő sorokat a fájl végéhez:

echo „Horkolás betöltése”

#/usr/sbin/snort -D -u snort -g snort -c /etc/snort/snort.conf -i eth0 -l/var/log/snort

Most indítsa újra, és mindennek varázslatosan működnie kell.

$ sudo újraindítás

11. lépés: Élvezze

Annak kellene lennie!

Először is nem tudom elégszer megköszönni Guillaume Kaddouchnak! Ezt inspirálta.

Másodszor, ha még nem választotta le a billentyűzetet, a videót és az egeret, akkor megteheti. Szükség esetén SSH és VNC használatával térjen vissza.

Végezetül ez nem biztos, hogy 100% -ban tökéletes. Kérjük, tegyen közzé változtatásokat/javaslatokat/ajánlásokat. A célom az lenne, hogy ez a vita kezdete és sok ember élvezze!

Kösz!!

PS… A kép egy RPi4, egy FLIRC alumínium házban, egy régi Intel ventilátorral, kissé módosítva és a cipzárhoz kötve. A ventilátor alatt termopaszta is van, hátha kíváncsi vagy. Valami hasonlót találtam az interneten (https://www.reddit.com/r/raspberry_pi/comments/9bdgrr/it_turns_out_putting_a_heatsink_on_the_flirc_case/), és úgy döntöttem, hogy kipróbálom én is.

12. lépés: Változásnapló

Mivel ezen az utasításon változtatásokat hajtanak végre, ezeket itt dokumentálom. Ha problémája van, ellenőrizze itt, hogy megragadta -e a régi utasításokat vagy fájlokat.

2019. szeptember 25.:

- Javítva a DHCP szabályok a firewall.simple -ben

- Javítva a DHCP tartomány az utasításokban (a fájlok helyesek voltak)

- Rögzített IP-hozzárendeléseket adott hozzá a DHCP utasításokhoz

2019. október 13

- Több helyesírási hiba javítva

- Létrehoztam egy második pi -t, hogy szükség esetén cseréljek egy teszt SD -kártyát

Ajánlott:

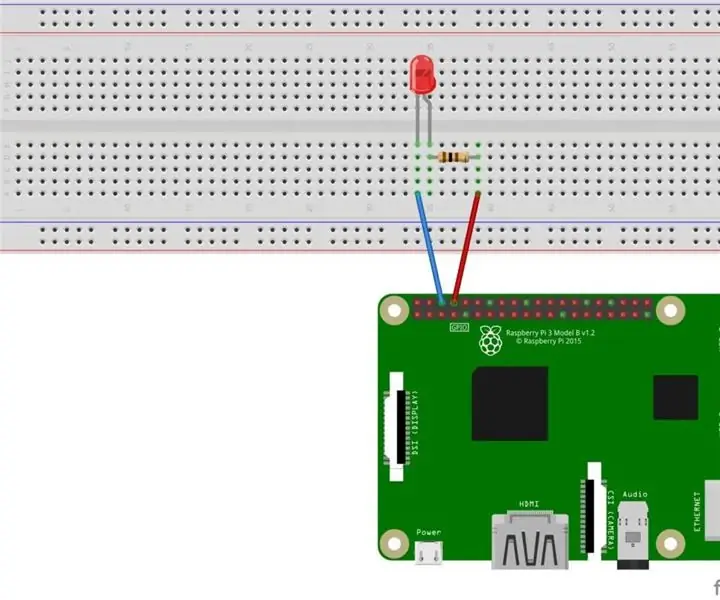

LED villog Raspberry Pi - A GPIO csapok használata a Raspberry Pi -n: 4 lépés

LED villog Raspberry Pi | A GPIO csapok használata a Raspberry Pi -n: Sziasztok, ebben az oktatási útmutatóban megtanuljuk, hogyan kell használni a Raspberry pi GPIO -jait. Ha valaha is használta az Arduino -t, akkor valószínűleg tudja, hogy a LED -es kapcsolót stb. Csatlakoztathatjuk a csapjaihoz, és úgy működtethetjük. hogy a LED villogjon, vagy kapjon bemenetet a kapcsolóról, így

A Raspbian telepítése a Raspberry Pi 3 B -be HDMI nélkül - Kezdő lépések a Raspberry Pi 3B - A Raspberry Pi beállítása 3: 6 lépés

A Raspbian telepítése a Raspberry Pi 3 B -be HDMI nélkül | Kezdő lépések a Raspberry Pi 3B | A Raspberry Pi 3 beállítása: Mint néhányan tudják, a Raspberry Pi számítógépek nagyon félelmetesek, és az egész számítógépet egyetlen apró táblán szerezheti be. A Raspberry Pi 3 B modell négymagos 64 bites ARM Cortex A53-at tartalmaz 1,2 GHz -es órajelen. Ezzel a Pi 3 nagyjából 50

Híd tűzfal OrangePi R1 -el: 4 lépés

Híd tűzfal OrangePi R1 -el: Vennem kellett egy másik Orange Pi -t :) Ez azért volt, mert a SIP telefonom az éjszaka közepén csörögni kezdett furcsa számoktól, és a VoIP szolgáltatóm azt javasolta, hogy ez a port szkennelések miatt történt. Egy másik ok - túl gyakran hallottam az útválasztók feltöréséről

Tűzfal/proxyszerver kijátszása: 3 lépés

Tűzfal/proxykiszolgáló kijátszása: Sok más diák jött, és megkérdezte tőlem, hogyan kerüljem el a tűzfalakat és a proxykat. Az iskolai informatikusok egyre okosabbak a proxyt használó diákokról. Egy ideig gondolkodtam ezen a kérdésen, és van megoldásom. Miért nem hoz létre saját weboldalakat

A Netscreen tűzfal biztonsági mentésének elkészítése: 8 lépés

Hogyan készítsünk biztonsági másolatot a Netscreen tűzfalról: Ez az utasítás egy parancsfájlt mutat be, amely használható a ScreenOS -t futtató netscreen tűzfal biztonsági mentésének automatizálására