Tartalomjegyzék:

- Szerző John Day [email protected].

- Public 2024-01-30 09:42.

- Utoljára módosítva 2025-01-23 14:48.

Ahogy egyre több életünket küldik az égen lévő nagy felhőbe, vagyis az internetre, egyre nehezebb biztonságban maradni a személyes internetes kalandokban. Függetlenül attól, hogy olyan bizalmas információkat szeretne elérni, amelyeket magánéletben szeretne tartani, megpróbálja kijátszani a hálózaton belüli böngészési helyek vagy korlátozások korlátait, vagy csak biztonságosabb böngészési élményt szeretne, a leggyakoribb tanács, amelyet a biztonság megőrzése érdekében hallok az interneten virtuális magánhálózat (vagy röviden VPN) használata.

A VPN -k két nagyszerű szolgáltatást kínálnak egy csomagban, mivel titkosítják a rajtuk keresztül küldött összes információcsomagot, és távoli szolgáltatásokat készítenek, amelyek ugyanazon a hálózaton vannak, mint a VPN, helyi a csatlakoztatni kívánt gép számára. Ha a VPN -kiszolgálóm Németországban van, és Ausztráliából származó laptopomról csatlakozom a VPN -hez, akkor a laptopomnak most lesz Németországból származó IP -címe!

A legnépszerűbb VPN -szolgáltatások egyik legfontosabb akadálya azonban az, hogy sok típusú eszköz olyan helyzetben van, hogy vagy nem lehet konfigurálni VPN -ügyfél használatára, vagy nincs elérhető VPN -ügyfél. Tehát azt akarjuk, hogy eszközeink csatlakozzanak a VPN -hez, de ezeknél a más gépeknél, amelyek nem tudnak csatlakozni egy egyszerű VPN -ügyfélhez, azt szeretnénk, hogy csatlakozzanak a VPN -hez anélkül, hogy tudnánk, hogy kapcsolódnak! Adjon meg egy VPN hozzáférési pontot!

1. lépés: Anyagok

A projekthez szükséges anyagok kevések, de minden elem kötelező.

Az otthoni útválasztón kívül (amiről feltételezem, hogy kellene), szüksége lesz

- 1 Raspberry Pi (lehetőleg a Raspberry Pi 3 vagy jobb, de amíg támogatja az ethernet kapcsolatot, rendben kell lennie!)

- 1 Ethernet kábel

- 1 wifi -kulcs (kivéve, ha Raspberry Pi 3 -at használ, ebben az esetben használhatja a beépített wifit

- 1 5V 2amp tápegység a Raspberry Pi számára

2. lépés: Wifi hozzáférési pont beállítása - 1. rész - Statikus IP -cím a Wifi számára

Mielőtt beállítanánk a VPN -kapcsolatot a Raspberry Pi hozzáférési pontunkhoz, be kell állítanunk a Pi -t hozzáférési pontként. Ehhez a Raspberry Pi hostapd és dnsmasq csomagjait fogjuk használni. A Hostapd felhasználói tér démon vezeték nélküli hozzáférési pontok és hitelesítési kiszolgálók beállításához, míg a dnsmasq hálózati infrastruktúrát (DNS, DHCP, hálózati rendszerbetöltés stb.) Biztosít a kis hálózatok és a kis hálózati útválasztók számára.

Tehát mielőtt elkezdené, győződjön meg róla, hogy tiszta képe van a Raspbian operációs rendszerről, amely a Pi -n fut, és a legújabb frissítéseket alkalmazza. Azt is meg akarja győződni arról, hogy a Raspberry Pi keményvonalas Ethernet -kapcsolaton keresztül csatlakozik az útválasztóhoz, NEM wifi! Végül más eszközök csatlakozási kérelmeit is elfogadjuk a wifi modulunkon keresztül, így nem szeretné, hogy ugyanazon a modulon keresztül csatlakozzon az útválasztóhoz. Ha Raspberry Pi Zero -t vagy régebbi kiegészítőt használ (amely nem rendelkezik beépített wifivel), akkor is használhatja azt a Raspberry Pi -t, csak egy USB wifi -kulcsra van szüksége.

Miután csatlakozott a Raspberry Pi -hez (SSH -n keresztül vagy felkapcsolt monitorral), ellenőrizze, hogy naprakész -e

sudo apt-get update

sudo apt-get upgrade

Ezután le kell töltenie és telepítenie kell a hostapd és a dnsmasq programokat

sudo apt-get install hostapd dnsmasq

A csomagok telepítése után mindkét program automatikusan elindul, de módosítani szeretnénk a konfigurációjukon, mielőtt futtatnánk őket. Tehát a rendszervezérléshez fordulunk, hogy leállítsuk az ezekhez a programokhoz kapcsolódó szolgáltatásokat

sudo systemctl stop hostapd

sudo systemctl stop dnsmasq

Mivel a szolgáltatások leálltak, szeretnénk statikus IP -címet rendelni magunknak a /etc/dhcpcd.conf címen található dhcpcd konfigurációs fájl használatával

Mielőtt azonban ezt megtennénk, meg szeretnénk győződni arról, hogy a megfelelő felületre hivatkozunk a statikus IP -cím kiosztásakor. Ha Raspberry Pi 3b vagy Raspberry Pi Zero W -t használ, akkor azt wlan0 néven kell feltüntetni. Ha wifi -kulcsot használ, általában úgy találom, hogy egy kicsit könnyebb csatlakoztatni a wifi -kulcsot az útválasztóhoz, megragadni egy új IP -címet, majd ellenőrizni a kapcsolatot, hogy megtalálja az interfészt. A kezelőfelületet a következő parancs futtatásával ellenőrizheti

ifconfig

Ha megnézi az ehhez a lépéshez csatolt felső képet, láthatja (mínusz a szerkesztett IP -címeket) a Raspberry Pi -hez rendelt interfészeket. Esetemben a wlan0 -t használom, de ez a beállítástól függ. Amint korábban említettem, ha wifi -kulcsot használ, csatlakozzon a hálózatához, futtassa az ifconfig parancsot, és bármilyen felület jelenik meg, amely érvényes IP -címmel rendelkezik, és nem "eth0" vagy "lo", az a kívánt felület lesz használni.

Most, hogy tudom, melyik interfész a wifi adapterhez való, statikus IP -címet rendelhetek hozzá a dhcpcd konfigurációs fájlban! Nyissa meg a konfigurációt a kedvenc szerkesztőjében (nano -t használok).

sudo nano /etc/dhcpcd.conf

A konfiguráció alján a következő sorokat szeretnénk hozzáadni, de a "wlan0" -ot cserélje le bármilyen felületre:

interfész wlan0 static ip_address = 192.168.220.nohook wpa_supplicant

Ez a parancs egy 192.168.220.1 statikus ip -t hoz létre, majd azt mondja a wlan0 interfésznek, hogy ne csatlakozzon a wpa_supplicant illesztőprogramhoz, amelyet általában ehhez az interfészhez használnak más hálózatokhoz való csatlakozáshoz. Ezt azért tesszük, hogy (végül) a saját jelünket sugározzuk a wlan0 interfészen keresztül, és ne ezen a felületen keresztül csatlakozzunk a hálózathoz.

Ha nano -t használ a módosítások elvégzéséhez, mentse el a módosításokat a Ctrl+x, majd az Y billentyűkombináció megnyomásával, majd nyomja meg az Enter billentyűt a fájl mentéséhez és a nano -ból való kilépéshez. (ne feledje, hogy ebben az oktatóanyagban eléggé be- és kilépünk a nanóból).

Végül, hogy ezek a módosítások életbe lépjenek, újra kell indítania a Pi -t, vagy csak újra kell indítania a dhcpcd szolgáltatást a konfiguráció újratöltéséhez és a módosítások alkalmazásához

sudo systemctl indítsa újra a dhcpcd fájlt

Várjon egy pillanatot, majd futtassa újra az ifconfig parancsot, és ellenőrizze, hogy érvénybe léptek -e a módosítások. Bevallom, néha kipróbáltam ezt, és az útválasztóm továbbra is érvényes bérleti joggal rendelkezik az általam használt IP -címen, így megtartja a régi címet. Ebben az esetben ellenőrizze újra a konfigurációban lévő összes elemet, és indítsa újra a dhcpcd szolgáltatást.

A wifi adapterünknek (kell) statikus IP címe van!

Következzen a hostapd és dnsmasq konfiguráció!

3. lépés: Wifi hozzáférési pont beállítása - 2. rész - Hostapd konfiguráció

Mivel a dhcpcd.conf módosításokat hajt végre, ideje elkezdeni a hostapd használatát! Kezdje azzal, hogy létrehoz egy új hostapd.conf fájlt a kedvenc szövegszerkesztőjében (ismét nano -ban!)

sudo nano /etc/hostapd/hostapd.conf

Amikor megnyitja a konfigurációs fájlt, másolja a következő szöveget, és illessze be a konfigurációba.

interfész = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# Wifi hálózat neve és jelszava VÁLTOZTATNI EZT ssid = Pi-WifiFoLife # A hálózati jelszó wpa_passphrase = Y0uSh0uldCh@ng3M3

Miután ezt beillesztette, keresse meg az utolsó részt az alján, amelyben "ssid =" és "wpa_passphrase =" szerepel. Így fogják hívni az általunk beállított wifi -hálózatot, és milyen jelszóval csatlakozhat az általunk beállított wifi -hálózathoz. LÉGY, HOGY VÁLTOZZA MÁSRA MÁSRA! Figyelmeztetve lettél.

Továbbá, ha a beépített wifi helyett wifi-kulcsot használ, akkor a konfiguráció tetején lévő interfész részt kell megváltoztatnia, hogy illeszkedjen a wifi-kulcshoz. Lehet, hogy az illesztőprogramot is módosítania kell, a használt wifi -kulcs modelljétől függően. A kompatibilis wifi -kulcsok, a hozzájuk tartozó illesztőprogramok és támogató oldalak (többnyire átfogó) listájához ezt az oldalt nagyon hasznosnak találtam! Ellenőrizze a használt termék támogatási oldalát is, ha elakad. Ne feledje, ha korábban az oktatóanyagban tudott csatlakozni a hálózatához a wifi kulcsával, az azt jelenti, hogy valahol működő illesztőprogramnak kell lennie a dongle számára a pi -n !!!

Most, hogy megvan az új konfigurációs fájlunk, meg kell győződnünk arról, hogy megmondjuk a hostapd folyamatoknak, hogy hivatkozzanak az új konfigurációs fájlra! kezdje a következővel:

sudo nano/etc/default/hostapd

Keresse meg az éppen megnyitott fájlban azt a sort, amely # DAEMON_CONF = "" feliratú, és módosítsa a következőre: DAEMON_CONF = "/etc/hostapd/hostapd.conf" (ügyeljen arra, hogy az elején lehúzza a # jelet a megjegyzés megszüntetéséhez) terület!)

Van még egy konfigurációs fájl a hostapd számára, amelyet frissítenünk kell. Futtassa a következő parancsot:

sudo nano /etc/init.d/hostapd

Ez a változás szinte megegyezik az előzővel. Keresse meg a DAEMON_CONF = szakaszt, és cserélje ki a DAEMON_CONF =/etc/hostapd/hostapd.conf fájlra

Ezután mentse el és lépjen ki a fájlból!

A Hostapd most konfigurálva van!

4. lépés: DNSMasq konfiguráció és IP -továbbítás

Ha a hostapd most konfigurálva van (bár még nem fut), akkor áttérhetünk a dnsmasq -ra!

Mielőtt belekezdenénk a konfigurációs fájlok szerkesztésébe, továbbléphetünk és átnevezhetjük az egyik eredeti konfigurációs fájlt, mivel nem használunk semmit, ami ebben a konfigurációs fájlban van.

Ha egy gyors mv parancsot hajt végre egy új fájlnévvel, meg kell tennie a trükköt

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

Ezután hozzon létre egy új konfigurációs fájlt!

sudo nano /etc/dnsmasq.conf

Anélkül, hogy túlságosan belemennék ebbe, csak lemásolnám a következőt, és beilleszteném az új fájlba

interface = wlan0 # Használja a wlan0 (vagy bármilyen vezeték nélküli interfész) interfészt

Ennek a konfigurációnak a felső sora arra a felületre vonatkozik, amelyet a jelünk sugárzására használunk, a középső sor a Doman Name szolgáltatónké, majd az alsó sor azon IP -címek tartománya, amelyeket a Pi hozzárendel a felhasználókhoz, akik csatlakoznak a Pi Wifi. Menjen előre, és mentse el ezt a fájlt, majd lépjen ki a nano -ból (vagy vim -ből, vagy bármi másból, amelyet fájlcserékhez használ).

Ezután be kell állítanunk a systctl.conf konfigurációs fájlt, hogy a vezeték nélküli interfészre érkező összes forgalmat továbbítsa az Ethernet kapcsolaton keresztül

sudo nano /etc/sysctl.conf

Ebben a konfigurációs fájlban mindössze annyit kell tennie, hogy megszünteti a megjegyzést a #net.ipv4.ip_forward = 1 sorról, és elmenti/kilép ebből a konfigurációs fájlból.

Most, hogy beállítottuk az átirányítást, szeretnénk egy NAT -ot (Network Address Translation) beállítani a vezeték nélküli interfész (wlan0) és az Ethernet interfész (eth0) között. Ez elősegíti a wifi -ről érkező összes forgalom továbbítását az ethernet (és végül VPN!) Kapcsolatra.

Új szabály hozzáadása az iptable -hez a NAT -továbbításhoz

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

A szabály most be van állítva, de az iptable minden alkalommal leöblül, amikor a Raspberry Pi újraindul, ezért el kell mentenünk ezt a szabályt, hogy (újra) betölthető legyen, amikor a Pi újraindul.

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

A szabály most mentve, de frissítenünk kell a Pi helyi rc.local konfigurációs fájlját, hogy minden alkalommal betöltődjön!

Nyissa meg az rc.local fájlt a kedvenc szerkesztőjében

sudo nano /etc/rc.local

és keresse meg azt a szakaszt, amely azt mondja: exit 0

Közvetlenül a sor felett (ne törölje!) Adja hozzá a következő parancsot, amely újra betölti az általunk beállított NAT -szabályt. Most így kell kinéznie

iptables-restore </etc/iptables.ipv4.nat exit0

Mentse el és lépjen ki ebből a fájlból, és most minden konfigurációt el kell végeznie a hozzáférési ponthoz!

Nincs más dolgunk, mint elindítani a hostapd és dnsmasq szolgáltatásokat, és újraindítani a Raspberry Pi -t!

sudo szolgáltatás hostapd start

sudo szolgáltatás dnsmasq indítása

Tesztelje, hogy biztosan látja -e az új AP -t. Ha minden megfelelően van beállítva, akkor most legyen wifi hozzáférési pontja a Raspberry Pi -n! Most indítsa újra a pi -t

sudo újraindítás

Ezután állítson be OpenVPN kapcsolatot!

5. lépés: OpenVPN beállítás és VPN -szolgáltató konfigurálása

Most, hogy a Pi -n a wifit sugározza, ideje beállítani az openvpn -t! Kezdjük az openvpn telepítésével az apt-get install segítségével

sudo apt -get install openvpn -y

Miután az openvpn befejezte a telepítést, el kell navigálnunk arra a helyre, ahol a hitelesítési adatainkat és az openvpn konfigurációs fájlt tároljuk.

cd /etc /openvpn

Az első dolog, amit itt (az /etc /openvpn -en belül) teszünk, egy szövegfájl beállítása, amelyet a használt VPN -szolgáltatás felhasználónevét és jelszavát tároljuk.

sudo nano auth.txt

Csak a felhasználónevet és a jelszót kell tárolnunk ebben a fájlban, semmi mást.

felhasználónév

Jelszó

Hozzá kell tennem, hogy ezen a ponton el kell képzelnie, hogy kit szeretne VPN -szolgáltatásként használni a kapcsolatokhoz. Széles körű vita folyik arról, hogy melyik szolgáltatás a legjobb vagy legbiztonságosabb, ezért vásároljon és nézze meg az értékeléseket is! Ezen oktatóanyag céljaira a privát internet -hozzáférést (PIA) használom. Meglehetősen olcsók, és nagyon megbízhatóak! Azt is beállíthatja, hogy a VPN nagyjából a világ bármely nagyobb régiójában végződjön! Kanada? Oroszország? Japán? Nem probléma!

Ha privát internet -hozzáférést használ, akkor van egy praktikus része a webhelyüknek is, ahol összeállíthatja az openvpn konfigurációs fájl típusát, amelyet ebben a beállításban használhat! Más típusú openvpn konfigurációk is használhatók más szolgáltatókkal, de úgy döntöttem, hogy ezt választom.

Bármelyik szolgáltatót is választja, szüksége van egy openvpn kapcsolatfájlra (a fájl típusának.ovpn végződésűnek kell lennie) a szolgáltatótól a csatlakozáshoz. Az egyszerűség kedvéért átneveztem az enyémet "connectionprofile.ovpn" -nek, mielőtt betöltöttem a Raspberry Pi -re. Miután letöltötte a.ovpn fájlt a Pi -re, vagy átmásolta a Pi -re, ellenőrizze, hogy a fájl az /etc /openvpn fájlban van -e a Pi -n.

Miután a nyílt vpn fájlt áthelyeztük a megfelelő mappába, módosítanunk kell a fájltípust, mivel az openvpn egy.conf végződésű konfigurációs fájlt vár.ovpn helyett. Amikor ezt megtettem, még mindig meg akartam őrizni az eredeti fájlt, arra az esetre, ha valami furcsa dolog történne, ezért csak egy cp parancsot használtam (mivel az /etc /openvpn fájlban vagy, a futtatáshoz sudo jogosultságokat kell használnod ezt a parancsot)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

Az openvpn profil konfigurációjának létrehozásával gyorsan változtatnunk kell a hitelesítő adataink megadásán, így ideje újra kitörni a nano -t!

sudo nano /etc/openvpn/connectionprofile.conf

Keresse meg az auth-user-pass sort, és cserélje le az auth-user-pass auth.txt fájlra

Ez azt mondja az openvpn -nek, hogy vegye fel a hitelesítő adatfájlt, amelyet korábban használtunk a megadott profil hitelesítéséhez.

Mentse el és lépjen ki a profil konfigurációs fájljából!

Ez kell, hogy legyen minden a VPN beállításához, de szeretnénk tesztelni, hogy minden konfigurációnk helyesen van -e beállítva, mielőtt a VPN szolgáltatás automatikusan elindulna. Futtassa a következő parancsot a VPN -kapcsolat teszteléséhez

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

Látnia kell egy csomó szöveget görgetve, amikor a Pi csatlakozási kísérleteket végez a VPN -szolgáltatóval (remélhetőleg nincs hibaüzenet!), De addig el kell hagynia, amíg meg nem jelenik az ablakban az Inicializálási sor kész. Ha végül ezt látja, az azt jelenti, hogy a Pi kapcsolódik a VPN -szolgáltatójához! A terminál ablakában a ctrl + c billentyűkombinációval megölheti a folyamatot.

Most, hogy a VPN működik, törölnünk kell a jelenlegi iptables -t. Ezt a következő három paranccsal fejezhetjük be

sudo iptables -Fsudo iptables -t nat -F sudo iptables -X

Mivel azonban kiürítettük az iptables -t, vissza kell állítanunk a nat szabályt, amelyet korábban ebben az oktatóanyagban hoztunk létre a következő parancs futtatásával (ennek a parancsnak ismerősnek kell lennie!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

Most elmenthetjük ezt a konfigurációt a korábbi konfigurációhoz képest, amelyet az előző lépésben állítottunk össze. (ennek a parancsnak ismerősnek is kell lennie!)

sudo sh -c "iptables -save> /etc/iptables.ipv4.nat"

Most, hogy a NAT -szabályok vissza vannak állítva, módosítanunk kell az openvpn alapértelmezett konfigurációját az általunk beállított profil használatához. Ezt a konfigurációs fájl szerkesztésével végezzük el az/etc/default/openvpn fájlban

sudo nano/etc/default/openvpn

Keresse meg a #autostart = "all" feliratú sort, szüntesse meg a megjegyzést, és változtassa meg az openvpn konfigurációs fájl nevére (mínusz persze.conf!) Tehát az én esetemben a sort autostart = " kapcsolatprofil"

majd mentse el és lépjen ki ebből a konfigurációs fájlból!

Ez kell, hogy legyen minden a VPN -szetthez! Csak indítsa újra a Pi -t, és ellenőrizze, hogy minden működik -e, csatlakozzon a hotspothoz, és ellenőrizze IP -címét egy olyan webhelyen keresztül, mint a whatismyip.com.

Ezzel a konfigurációval fennáll annak a lehetősége, hogy az útválasztó IP -címe DNS -szivárgás miatt kiszivároghat. Ezt úgy javíthatjuk, hogy a dhcpcd.conf fájlban hivatkozott DNS -t egy külső DNS -szolgáltatásra, például a Cloudflare -re mutatjuk.

Nyissa meg a dhcpcd.conf fájlt a kedvenc szerkesztőjében:

sudo nano /etc/dhcpcd.conf

Keresse meg a sort a config #static domain_name_servers = 192.168.0.1 fájlban, szüntesse meg a megjegyzést, és módosítsa a következőre: static domain_name_servers = 1.1.1.1, és mentse/lépjen ki a konfigurációs fájlból. Indítsa újra a Pi -t, és most ismét ellenőrizheti, hogy az útválasztó IP -címe nem szivárog -e ki az ipleak.net -en keresztül.

Egy másik dolog, amellyel tisztában kell lenni, hogy az útválasztó IP -címe esetleg kiszivároghat a WebRTC -n keresztül. A WebRTC egy olyan platform, amelyet minden modern böngésző használ a kommunikáció jobb szabványosítására, beleértve az azonnali üzenetküldést, a videokonferenciát, valamint a hang- és videó streaminget. Ennek a platformnak a mellékterméke, hogy ha nem ellenőrzi, akkor kiszivárogtathatja az útválasztó IP-címét, ha VPN-hez csatlakozik. Ennek legegyszerűbb módja a böngészőbővítmények vagy bővítmények, például a webrtc-leak-prevent használatával.

Ha már mindent beállított a pi -n, ha biztosítani akarja, hogy az összes internetes forgalma titkosítva legyen, csatlakozzon ehhez a hotspothoz, és minden forgalma titkosítva lesz a VPN -en keresztül!

Remélem, élvezte az Instructable -t, most menjen biztonságba az összes wifi -t !!

Ajánlott:

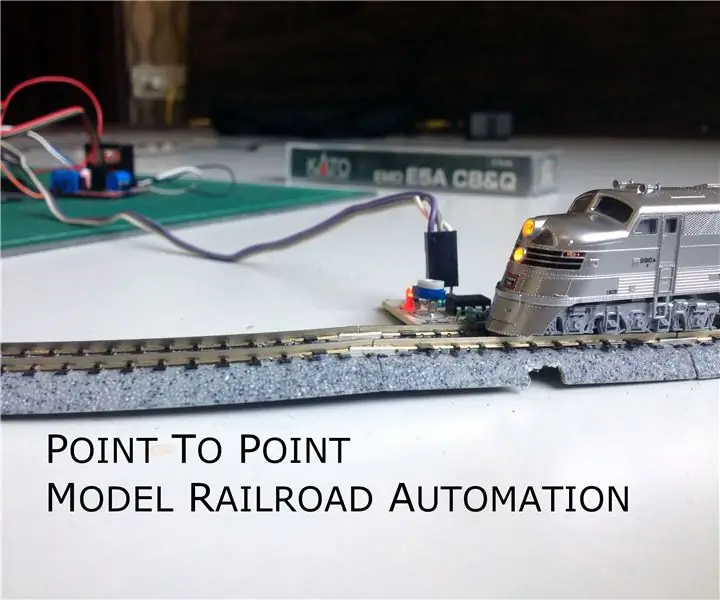

Egyszerű automatizált pont -pont vasútmodell: 10 lépés (képekkel)

Egyszerű, automatizált pont -pont modellvasút: Az Arduino mikrovezérlők nagyszerűek a vasútmodellek elrendezésének automatizálásához. Az elrendezések automatizálása számos célra hasznos, például az elrendezés elhelyezése egy kijelzőn, ahol az elrendezési művelet programozható úgy, hogy a vonatokat automatizált sorrendben futtassa. Az l

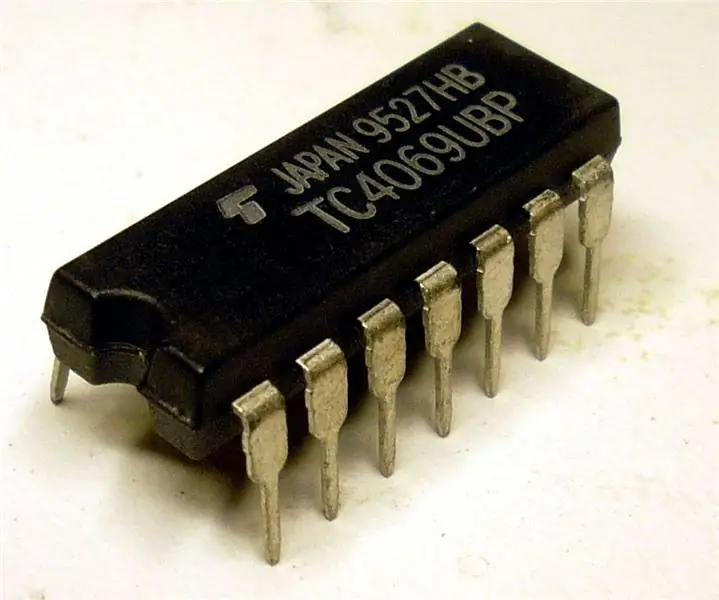

Pont-pont feszültségvezérelt oszcillátor: 29 lépés

Pont-pont feszültségvezérelt oszcillátor: Szia! Találtál egy projektet, ahol veszünk egy igazán olcsó mikrochipet, egy CD4069-et (szép), és ragasztunk hozzá néhány alkatrészt, és kapunk egy nagyon hasznos hangszóró-feszültségvezérelt oszcillátort! Az általunk gyártott változat csak fűrész- vagy rámpahullámmal rendelkezik, ami

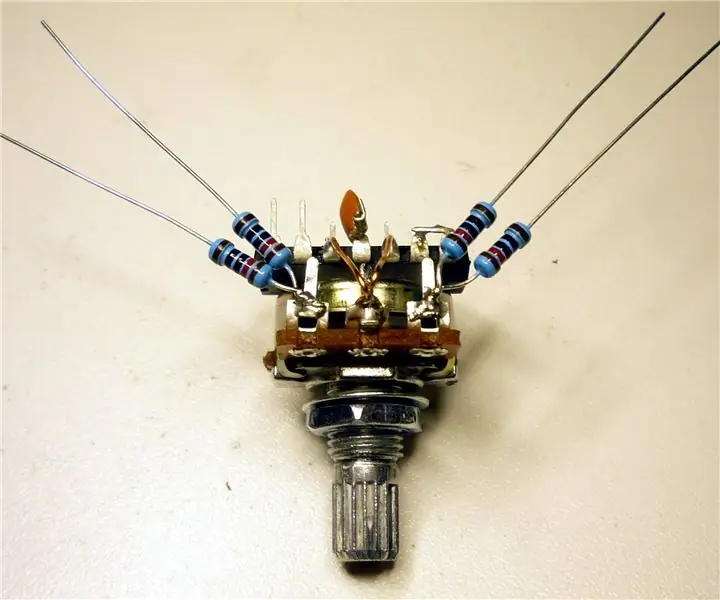

Crossfader Circuit Pont-pont: 16 lépés (képekkel)

Crossfader Circuit Point-to-Point: Ez egy crossfader áramkör. Két bemenetet fogad el, és elhalványul közöttük, a kimenet a két bemenet (vagy csak az egyik bemenet) keveréke. Ez egy egyszerű áramkör, nagyon hasznos és könnyen felépíthető! Megfordítja a rajta áthaladó jelet

Kettős romlású Eurorack Pont-pont áramkör: 12 lépés

Dual Decay Eurorack Pont-pont áramkör: Ennek az oktatóanyagnak az a célja, hogy bemutassa, hogyan készíthet DUAL DECAY áramkört a moduláris szintetizátorhoz. Ez egy pont-pont áramkör, amely nem tartalmaz PCB-t, és egy másik módszert mutat be a funkcionális szintetizátor áramkörök minimális alkatrészekkel történő felépítésére

Automatizált pont -pont modellvasút udvari mellékvágánygal: 10 lépés (képekkel)

Automatizált pontvasút -modellvasút udvari burkolattal: Az Arduino mikrovezérlők nagy lehetőségeket nyitnak meg a modellvasutakban, különösen az automatizálás területén. Ez a projekt egy példa erre az alkalmazásra. Ez az egyik korábbi projekt folytatása. Ez a projekt egy pontból áll