Tartalomjegyzék:

- Szerző John Day [email protected].

- Public 2024-01-30 09:42.

- Utoljára módosítva 2025-01-23 14:48.

Ennek az utasításnak az a célja, hogy megmutassa, hogyan lehet automatikusan és biztonságosan csatlakozni a Raspberry Pi -ről egy távoli felhőszerverhez (és fordítva) a biztonsági mentések és frissítések végrehajtásához stb. Ehhez SSH kulcspárokat használhat, amelyek elkerülje a jelszavak megjegyzésének szükségességét, és biztonságosabb kapcsolatot biztosítson.

(CAVEAT - Ne kísérelje meg ezt, ha nem illetékes a Linux engedélyek konfigurálásában, különben sebezhetőbbé teszi rendszereit a hackerek támadásaival szemben.)

Követelmények

1. Raspberry Pi parancssori interfésszel (CLI), ahogy azt a Putty -on látná.

2. Hozzáférés egy távoli felhőszerverhez, amelyet mondjuk OVH vagy DigitalOcean üzemeltet, CLI -vel.

3. Windows -os laptop vagy PC, amelyre telepítve van a Putty és a PuttyGen.

Feltételezések

1. Van némi ismerete a Linux parancsokról

2. A távoli szerverhez hagyományos kézi eljárásokkal, pl. FTP.

3. Előre telepítette a PuttyGen programot a Windows PC -n

Lépések

Összefoglalva, - Lásd az 1. ábrát

a) A Windows PC -n hozzon létre egy privát PPK -fájlt a PuttyGen használatával

b) A Windows PC -n hozzon létre egy nyilvános PPK -fájlt a PuttyGen használatával (ez automatikusan történik az a) lépésben)

b) A Windows PC -n másolja a nyilvános kulcsot a Windows PC -ről a távoli felhőszerverre

d) Windows PC -jén konvertálja a privát PPK -fájlt OpenSSH -kulcsgá a PuttyGen használatával

e) Másolja az OpenSSH kulcsot a Windows PC -ről a Raspberry Pi -re

f) Tesztelje a hozzáférést és a fájlátvitelt a Raspberry Pi -ről a távoli szerverre

1. lépés: A) hozzon létre egy privát PPK -fájlt, B) hozzon létre egy nyilvános kulcsot, és C) másolja a távoli szerverre

Privát PPK fájl létrehozásához nyissa meg a PuttyGen alkalmazást a Windows PC -n. A PuttyGen eléréséhez kattintson a jobb gombbal a gitt ikonra a Windows tálcán. A PuttyGen menüben válassza a gombot, majd hozzon létre egy kulcspárt, majd válassza az SSH2 -RSA kulcs opciót. A privát kulcs létrehozásakor a rendszer felkéri Önt, hogy állítson be jelszót, és ha beállít egy jelszót, a rendszer ezt fogja kérni a jövőbeni műveletek során. Mentse el a privát kulcsot valahol biztonságosan a Windows PC -n. Ekkor látni fogja a nyilvános kulcsot az ablak ablaktáblájában, a 2. ábra szerint.

Ezután vigyük át a nyilvános kulcsot a távoli felhőszerverre. Nyissa meg a Putty munkamenetet a távoli felhőszerverhez a Putty használatával. Tegyük fel, hogy bejelentkezett távoli felhasználó1 néven, majd tegye a következőket a távoli felhőszerver CLI -jén

cd /home /remoteuser1 (ha még nincs ott) mkdir.ssh

nano.ssh/Author_keys (Üres képernyő jelenik meg - illessze be a 2. ábrán látható nyilvános kulcsot, majd mentse el és zárja be ezt a fájlt)

chmod 0700.ssh

chmod 0600 /home/remoteuser1/.ssh/authorized_keys

2. lépés: D) Konvertálja a privát PPK -fájlt OpenSSH -kulcsba, és E) Másolja a Raspberry Pi -be

Ha a privát kulcsot OpenSSH -re szeretné konvertálni, nyissa meg a PuttyGen programot, majd nyissa meg a korábban létrehozott privát kulcsot - lépjen a menü Konverziók menüpontjába, majd válassza az OpenSSH kulcs exportálása parancsot - győződjön meg arról, hogy a létrehozott fájl tartalmazza a filetype.key kulcsot. Mentse el valahová biztonságosan, majd nyisson meg egy gitt munkamenetet, hogy bejelentkezzen a Raspberry Pi -be. Másolja a kulcsfájlt a Raspberry Pi saját könyvtárába annak a felhasználói fióknak, amellyel bejelentkezett a Raspberry Pi -re. Tegyük fel, hogy a kulcsot pitobot.key -nek hívják, majd kövesse az alábbi lépéseket:

cd /home /pi

sudo mv pitobot.key/home/pi/

sudo chmod 600 pitobot.key

Most már készen áll arra, hogy tesztelje, sikeres -e a telepítés - Ez megint a Pi -ből történik. Ne feledje, hogy a remoteuser1 a távoli felhőalapú kiszolgáló azon fiókja, amelynek otthoni könyvtárába mentette a nyilvános kulcsot, az ipaddress pedig a távoli felhőszerver ipadcíme.

Először a Raspberry Pi -ből jelentkezzünk be a távoli felhőszerverre a Putty használatával. Írja be a következő parancsokat a Raspberry PI CLI -be. (Ha privát kulcs létrehozásakor jelszót állított be, akkor most meg kell adnia.)

sudo ssh -i /home/pi/pitobot.key remoteuser1@ipaddress

Ezzel bejelentkezik a távoli felhőszerver CLI -jébe a remoteuser1 saját könyvtárában. Az 'exit; visszatér a Raspberry Pi CLI -jéhez.

Ezután próbálja meg átvinni a fájlokat a távoli felhőszerverről a Raspberry Pi -re. Használja a következő parancsokat: (Ismét, ha jelszót állított be a privát kulcs létrehozásakor, most meg kell adnia.)

sudo scp -i /home/pi/pitobot.key remoteuser1@ipaddress: //var/www/html/*.*/home/pi/

Ezzel az összes fájlt átviszi a távoli kiszolgáló/var/www/html/mappájából a Raspberry Pi/home/pi/mappájába. (A kettőspont nagyon fontos) Természetesen megváltoztathatja a parancsok sorrendjét, és fájlokat vihet át a Pi -ből a távoli szerverre.

3. lépés: Biztonsági szempontok

Míg az SSH kulcspár megközelítése javítja a biztonságot, vegye figyelembe a következőket:

1. Ha az SSH kulcspárok engedélyezve vannak, fontolja meg a felhasználók közvetlen bejelentkezésének lehetőségét a távoli szerverre (A szervereket a Putty on Windows billentyűpárok használatával is elérheti ugyanazzal a kulcspárral, és fontolóra veheti a letiltást is) jelentkezzen be Pi -jébe is). Legyen óvatos, ha ezt választja, és ne tartson ősrobbanást. Ehhez le kell tiltania néhány konfigurációt az ssh konfigurációs fájlban. Legyen nagyon óvatos ezzel. A parancsok azok

nano/etc/ssh/sshd_config

És a fájlon belül hajtsa végre a következő módosításokat

PasswordAuthentication sz

Használja a PAM sz

Mentés, kilépés, majd újraindítás

2) Tartsa biztonságban az összes kulcsát, különben adatszegés kockázata áll fenn, vagy nem fér hozzá a szervereihez. Azt javaslom, hogy tartsa őket egy biztonságos tárolóban, például a bitwarden.com webhelyen, és korlátozza a hozzáférést a hozzáférés -szabályozáson keresztül.

3) A jelszó használata javítja a biztonságot, de megnehezítheti a cron -feladatok automatizálását stb. Ennek és más funkcióknak a használatáról szóló döntést kockázatértékeléssel kell meghatározni, például ha személyes adatokat dolgoz fel, akkor nagyobb / arányosabb ellenőrzésre van szüksége.

Ajánlott:

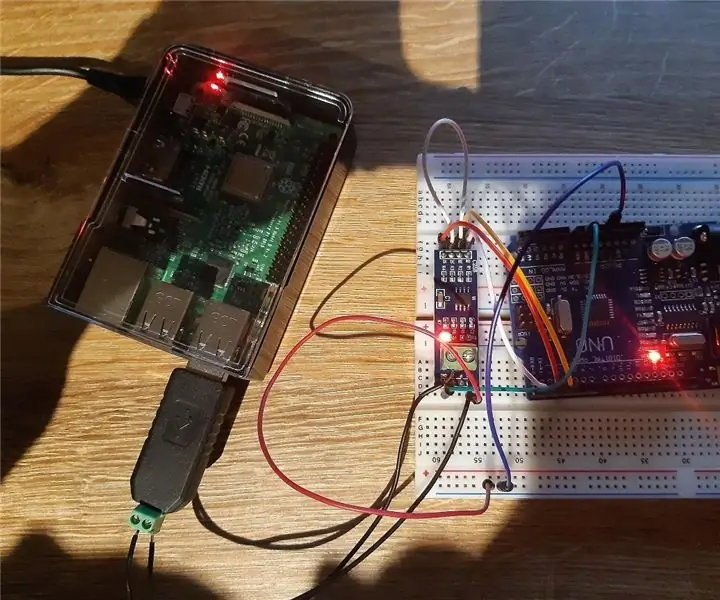

RS485 Arduino és Raspberry Pi között: 7 lépés

RS485 Arduino és Raspberry Pi között: Az iskolához projektet kell készítenem. Úgy döntök, hogy készítek egy okos üvegház -szabályozót, amelyet teljesen egy málna pi irányít. Az érzékelőket egy arduino uno fogja táplálni. A következő hónapokban lépésről lépésre közzéteszem a projekt elkészítését

Egygombos női biztonsági biztonsági rendszer: 3 lépés

Egygombos női biztonsági biztonsági rendszer: Egyérintéses riasztó Női biztonsági rendszer 8051 mikrovezérlővelA mai világban a nők biztonsága a legfontosabb kérdés az országban. Ma a nőket zaklatják és zavarják, és néha, amikor sürgős segítségre van szükség. Nincs kötelező helymeghatározás

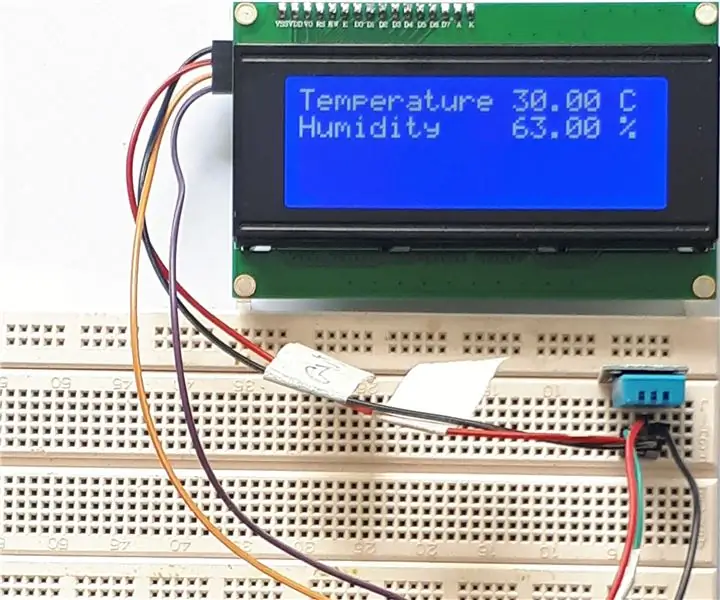

Hőmérséklet és páratartalom Arduino és Raspberry Pi között: 6 lépés

Hőmérséklet és páratartalom az Arduino-tól a Raspberry Pi-ig: A hőmérséklet és a páratartalom követése fontos, ha üvegháza van, vagy a jövőben tervezi, hogy üvegházát mini intelligens gazdasággá alakítja. Az első Instructable esetében bemutatom, hogyan kell prototípust létrehozni: Csatlakoztasson egy DHT11 hőmérsékletet a

OrangeBOX: OrangePI alapú biztonságos biztonsági mentési eszköz: 5 lépés

OrangeBOX: OrangePI alapú biztonságos biztonsági mentés tárolóeszköz: Az OrangeBOX egy all-in-one távoli tároló biztonsági mentési doboz bármely kiszolgálóhoz. A szervere megfertőződhet, megsérülhet, törlődhet, és minden adata továbbra is biztonságban van az OrangeBOX -on, és ki ne szeretné egy lehetetlen küldetést, mint például a tartalék eszköz, amit csak

Digitális képkeret, WiFi kapcsolat - Raspberry Pi: 4 lépés (képekkel)

Digitális képkeret, WiFi kapcsolat - Raspberry Pi: Ez egy nagyon egyszerű és olcsó útvonal a digitális képkerethez - azzal az előnnyel, hogy fényképeket adhat hozzá vagy távolíthat el WiFi -n keresztül "kattintással és húzással" egy (ingyenes) fájlátviteli program segítségével . Az apró 4,50 £ -os Pi Zero hajtja. Át is viheted